Conhecimento num único lugar.

Atualização 22/04/24: A Anatel publicou um novo ato em 07 de março de 2023, o ATO 2436, que passou a vigorar em 10 de março de 2024.

Esse ato possui os requisitos mais bem detalhados e explícitos do que o ato 77, segue o link para consulta:

https://informacoes.anatel.gov.br/legislacao/atos-de-certificacao-de-produtos/2023/1850-ato-2436.

Em um mundo cada vez mais interconectado, a segurança cibernética emerge como uma preocupação de extrema relevância. Esse tema assume proporções críticas no contexto das telecomunicações, onde a constante transmissão de informações demanda uma proteção robusta contra ataques virtuais. A fim de reforçar a segurança de redes e dispositivos, a Anatel introduziu o Ato 77 em janeiro de 2021. Este ato estabelece requisitos de segurança para equipamentos de telecomunicações, visando a minimizar vulnerabilidades por meio de atualizações de software ou recomendações de configuração. O Ato 77 é um marco significativo no cenário da segurança cibernética no Brasil, direcionado a salvaguardar os usuários contra ameaças originadas na internet.

Desde o início de julho de 2021, quando o Ato 77 entrou em vigor, a Anatel passou a requerer que os pedidos de homologação de equipamentos destinados ao uso no Brasil incluam uma declaração específica. Essa declaração atesta que tanto o equipamento em questão quanto o fornecedor estão em conformidade com os requisitos de segurança estabelecidos no Ato 77/21.

O escopo do Ato 77 abrange uma ampla gama de produtos, incluindo equipamentos terminais com conexão à Internet (CPE) e dispositivos de infraestrutura de redes de telecomunicações. Caso um produto apresente vulnerabilidades que possam comprometer a segurança dos serviços de telecomunicações e seus usuários, a Anatel tem a prerrogativa de suspender a homologação até que as vulnerabilidades sejam resolvidas. Isso significa que questões críticas pendentes de correção podem levar à suspensão da distribuição do produto no mercado brasileiro até que a pendência seja devidamente tratada pelo fornecedor.

Os requisitos solicitados se referem à atualização de software/ firmware, Gerenciamento Remoto, Instalação e Operação, Serviços de comunicação de dados, dados pessoais e dados sensíveis, Mitigação de ataques e Acesso para configuração do equipamento, sendo que esse artigo irá dar foco a esse último requisito.

O item 5.1.4 do ato, diz respeito a como deve ser realizado o acesso para configuração do equipamento, que engloba tanto o acesso via cabo quanto o acesso via rede wi-fi.

Abaixo segue os itens comentados:

a) Não utilizar credenciais e senhas iniciais para acesso às suas configurações que sejam iguais entre todos os dispositivos produzidos.

b) Não utilizar senhas iniciais que sejam derivadas de informações de fácil obtenção por métodos de escaneamento de tráfego de dados em rede, tal com endereços MAC - Media Access Control.

Para atendimento dos itens 'a' e 'b', cada equipamento possui uma senha única e forte impressa em uma etiqueta fixada no próprio dispositivo.

c) Forçar, na primeira utilização, a alteração da senha inicial de acesso à configuração do equipamento.

Ao efetuar o login pela primeira vez, será necessário alterar a senha de acesso, a mesma deverá cumprir requisitos de senha forte:

- Ter pelo menos 8 caracteres,

- Pelo menos uma letra maiúscula e uma minúscula

- Números de 0 a 9,

- No mínimo 1 caracter especial (!, $ , #, %, etc).

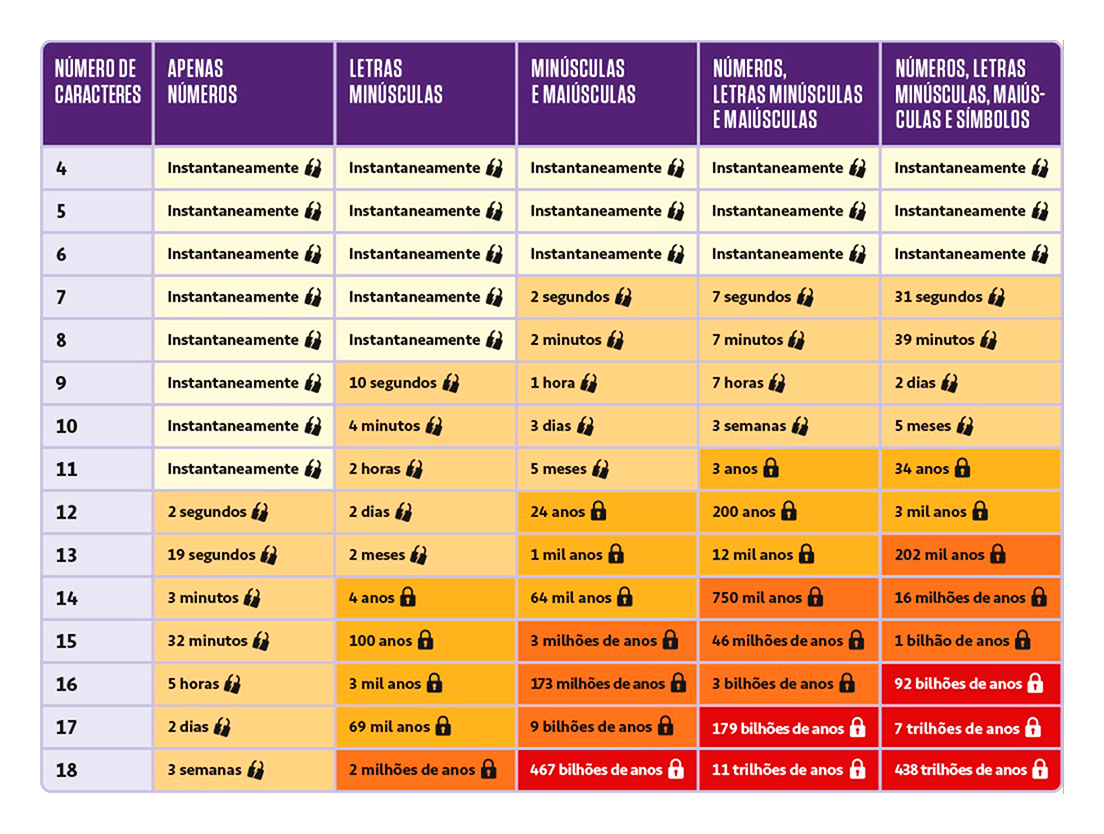

A tabela abaixo nos mostra quanto tempo um hacker demoraria para quebrar uma senha, assim é possível entender a importância de ter senhas longas e fortes:

Fonte: (Carlos Eduardo Hara/Superinteressante)

d) Não permitir o uso de senhas em branco ou senhas fracas.

Não serão permitidas senhas em branco e senhas que não atendam os requisitos citados no item 'c'.

e) Possuir mecanismos de defesa contra tentativas exaustivas de acesso não autorizado (ataques de autenticação por força bruta).

O login é bloqueado após 3 tentativas de acesso não autorizado, e o equipamento fica bloqueado para acesso por 1 minuto.

f) Garantir que os mecanismos de recuperação de senha sejam robustos contra tentativas de roubo de credenciais.

Em caso de esquecimento de senha, é possível realizar um reset de fábrica no equipamento, para que seja possível acessar novamente com a senha da etiqueta.

g) Não utilizar credenciais, senhas e chaves criptográficas definidas no próprio código fonte do software/firmware e que não podem ser alteradas (hard-coded).

h) Proteger senhas, chaves de acesso e credenciais armazenadas ou transmitidas utilizando métodos adequados de criptografia ou hashing.

As chaves de acesso dos equipamentos são criptografadas em arquivos próprios para este fim.

i) Implementar rotinas de encerramento de sessões inativas (timeout).

Os equipamentos possuem timeout configuráveis, com tempo padrão entre 300 e 500s a depender do modelo do equipamento.

Compromisso da Datacom

A Datacom está fortemente empenhada em atender aos requisitos do Ato 77 em seus equipamentos. Essa conformidade reforça a segurança cibernética das redes dos clientes, tornando-as mais resilientes contra ameaças cibernéticas. Por meio da implementação cuidadosa dos requisitos de segurança, a Datacom continua aprimorando a proteção dos usuários e dos ecossistemas digitais em um ambiente cada vez mais conectado e desafiador.O Ato 77 completo você pode acessar nesse link:

informacoes.anatel.gov.br/legislacao/atos-de-certificacao-de-produtos/2021/1505-ato-77

Caso tenha dúvidas sobre o Ato 77, você pode entrar em contato com as nossas equipes de suporte (portal de autoatendimento DmSupport ou através da central de atendimento (+55) 51 3933 3122) ou pré-vendas (suporte.prevendas@datacom.com.br):

Para dúvidas e solicitação de proposta, não hesite em contatar a equipe comercial da Datacom: comercial@datacom.com.br, pelo WhatsApp dos gerentes de contas ou (+55) 51 3933 3000.

Acompanhe o nosso blog, sempre trazemos novidades de produtos e conteúdos técnicos de relevância para o seu negócio.

Siga a Datacom nas redes sociais e inscreva-se também no nosso canal do Youtube, marque o recebimento de notificações e compartilhe o link nas suas redes sociais.

Referencias:

https://informacoes.anatel.gov.br/legislacao/atos-de-certificacao-de-produtos/2021/1505-ato-77

https://www.sidi.org.br/requisitos-de-seguranca-cibernetica-anatel/

https://super.abril.com.br/coluna/oraculo/quanto-tempo-um-hacker-demoraria-para-descobrir-minhas-senhas

https://informacoes.anatel.gov.br/legislacao/atos-de-certificacao-de-produtos/2023/1850-ato-2436